ТОР 5 статей:

Методические подходы к анализу финансового состояния предприятия

Проблема периодизации русской литературы ХХ века. Краткая характеристика второй половины ХХ века

Характеристика шлифовальных кругов и ее маркировка

Служебные части речи. Предлог. Союз. Частицы

КАТЕГОРИИ:

- Археология

- Архитектура

- Астрономия

- Аудит

- Биология

- Ботаника

- Бухгалтерский учёт

- Войное дело

- Генетика

- География

- Геология

- Дизайн

- Искусство

- История

- Кино

- Кулинария

- Культура

- Литература

- Математика

- Медицина

- Металлургия

- Мифология

- Музыка

- Психология

- Религия

- Спорт

- Строительство

- Техника

- Транспорт

- Туризм

- Усадьба

- Физика

- Фотография

- Химия

- Экология

- Электричество

- Электроника

- Энергетика

Аффинная криптосистема

Обобщением системы Цезаря является аффинная криптосистема. Она определяется двум числами a и b, где 0<=a,b<=n-1. n - как и раньше, является мощностью алфавита. Числа a и n должны быть взаимно просты.

Соответствующими заменами являются:

Aa,b(j)=(a*j+b)(mod n)

A-1a,b(j)=(j-b)*a-1(mod n)

Обратную замену также можно получить, просто поменяв местами строки в таблице замен.

Взаимная простота a и n необходима для биективности отображения, в противном случае возможны отображения различных символов в один и неоднозначность дешифрирования.

Шифр Полибия

Его суть состоит в следующем: рассмотрим прямоугольник, часто называемый доской Полибия.

| А | Б | В | Г | Д | Е | |

| Ж | З | И | Й | К | Л | |

| М | Н | О | П | Р | С | |

| Т | У | Ф | Х | Ц | Ч | |

| Ш | Щ | Ъ | Ы | Ь | Э | |

| Ю | Я | . | , | - |

Каждая буква может быть представлена парой цифр, указывающих строку и столбец, в которых расположена данная буква. Так представления букв В, Г, П, У будут 13, 14, 34, 42 соответственно, а сообщение ЗАЩИТА зашифруется как 221152234111

Шифр Трисемуса

Для получения такого шифра замены обычно используется таблица для записи букв алфавита и ключевое слово (или фраза). В таблицу сначала вписывается по строкам ключевое слово, причем повторяющиеся буквы отбрасывались. Затем эта таблица дополняется не вошедшими в нее буквами алфавита по порядку.

Поскольку ключевое слово или фразу легко хранить в памяти, то такой подход упрощает процессы шифрования и расшифрования.

Рассмотрим этот метод шифрования на примере. Для русского алфавита шифрующая таблица может иметь размер 4х8. Выберем в качестве ключа слово БАНДЕРОЛЬ. Шифрующая таблица с таким ключом:

| Б | А | Н | Д | Е | Р | О | Л |

| Ь | В | Г | Ж | И | Й | К | |

| М | П | С | Т | У | Ф | Х | Ц |

| Ч | Ш | Щ | Ы | Ъ | Э | Ю | Я |

При шифровании находят в этой таблице букву открытого текста и записывают в шифртекст букву, расположенную ниже ее в том же столбце. Если буква текста оказывается в нижней строке таблицы, тогда для шифртекста берут самую верхнюю букву из того же столбца.

Например, при шифровании с помощью этой таблицы сообщения

ВЫЛЕТАЕМПЯТОГО

получаем шифртекст

ПДКЗЫВЗЧШЛЫЙСЙ

Такие табличные шифры называются монограммными, так как шифрование выполняется по одной букве.

Шифр Вернама

Шифр Вернама, или одноразовый блокнот, был изобретен в 1917 году Мейджором Джозефом Моборном (Major Joseph Mauborn) и Гильбертом Вернамом (Gilbert Vernam) из AT&T (American Telephone & Telegraph) и относится к алгоритмам гаммирования. Шифрование представляет собой сложение по модулю n (мощность алфавита) символа открытого текста и символа ключа из одноразового блокнота. Каждый символ ключа используется только один раз и для единственного сообщения.

Шифр Вернама является частным случаем шифрования гаммированием для двоичного алфавита (при значении модуля m =2), с другой стороны является в сущности частным случаем системы шифрования Вижинера при значении модуля m = 2.

Шифрование исходного текста, предварительно преобразованного в последовательность двоичных символов x, осуществлялось путем сложения по модулю 2 символов x с последовательностью двоичных ключей k.

Рис. 1 - Схема шифрования и расшифрования сообщений по методу Вернама

Расшифрование состоит в сложении по модулю 2 символов у шифртекста с той же последовательностью ключей k:

y Å k = xÅ kÅ k = x

При этом последовательности ключей, использованные при шифровании и расшифровании, компенсируют друг друга и в результате восстанавливаются символы x исходного текста.

Метод Вернама не зависит от длины последовательности ключей и, кроме того, он позволяет использовать случайную последовательность ключей. Однако при реализации метода Вернама возникают серьезные проблемы, связанные с необходимостью доставки получателю такой же последовательности ключей, как у отправителя, либо с необходимостью безопасного хранения идентичных последовательностей ключей у отправителя и получателя. Эти недостатки системы шифрования Вернама преодолены при шифровании методом гаммирования.

Шифр Вижинера

Примером многоалфавитной подстановки может служить схема, основанная на использовании таблицы Вижинера. В этом методе для шифрования используется таблица, представляющая собой квадратную матрицу с числом элементов NxN, где N — количество символов в алфавите. В первой строке матрицы записывают буквы в порядке очередности их в исходном алфавите, во второй — ту же последовательность букв, но с циклическим сдвигом влево на одну позицию, в третьей — со сдвигом на две позиции и т. д.

| Подготовка таблицы шифрования | |

| АБВГДЕ........ | ..........ЭЮЯ |

| БВГДЕЖ........ | ..........ЮЯА |

| ВГДЕЖЗ........ | ..........ЯАБ |

| ГДЕЖЗИ......... | ..........АБВ |

| ДЕЖЭИК......... | ..........БВГ |

| ЕЖЗИКЛ......... | ..........ВГД |

| ........... | .......... |

| ЯАБВГД......... | ..........ЬЭЮ |

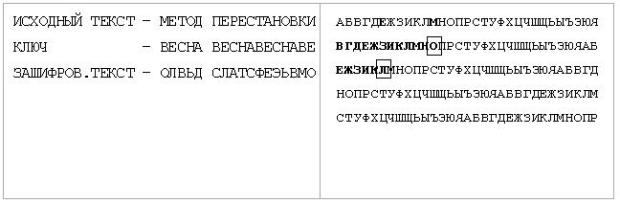

Для шифрования текста выбирают ключ, представляющий собой некоторое слово или набор символов исходного алфавита. Далее из полной матрицы выписывают подматрицу шифрования, включающую первую строку и строки матрицы, начальными буквами которых являются последовательно буквы ключа (пример для ключа "весна").

| Первый этап шифрования – составление подматрицы шифрования |

| АБВГДЕЖЗИКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ |

| ВГДЕЖЗИКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБ |

| ЕЖЗИКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГД |

| НОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕЖЗИКЛМ |

| СТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕЖЗИКЛМНОПР |

В процессе шифрования под каждой буквой шифруемого текста записывают буквы ключа, повторяющие ключ требуемое число раз, затем шифруемый текст по таблице шифрования заменяют буквами, расположенными на пересечениях линий, соединяющих буквы текста первой строки таблицы и буквы ключа, находящейся под ней.

Например, под первой буквой исходного текста "М" записана буква "В" ключа. В таблице кодирования находим столбец, начинающийся с "М" и строку, начинающуюся с "В". На их пересечении располагается буква "О". Она и будет первым символом зашифрованного сообщения. Следующая буква исходного сообщения – "Е", символ ключа – тоже "Е". Находим пересечение строки, начинающейся с "Е", и столбца, начинающегося с "Е". Это будет буква "Л" – второй символ зашифрованного сообщения.

Рассмотрим на примере процесс расшифрования сообщения по методу Вижинера. Пусть имеется зашифрованное с помощью ключа ВЕСНА сообщение КЕКХТВОЭЦОТССВИЛ (пробелы при шифровании пропущены). Расшифровка текста выполняется в следующей последовательности.

1. над буквами шифрованного текста сверху последовательно записывают буквы ключа, повторяя ключ требуемое число раз;

2. в строке подматрицы таблицы Вижинера для каждой буквы ключа отыскивается буква, соответствующая знаку шифрованного текста. Находящаяся над ней буква первой строки и будет знаком расшифрованного текста;

3. полученный текст группируется в слова по смыслу.

| Механизм расшифрования | |

| КЛЮЧ | ВЕСНАВЕСНАВЕСНАВ |

| ЗАШИФРОВАННЫЙ ТЕКСТ | КЕКХТВОЭЦОТССВИЛ |

| РАСШИФРОВАННЫЙ ТЕКСТ | ЗАЩИТАИНФОРМАЦИИ |

| ИСХОДНЫЙ ТЕКСТ | ЗАЩИТА ИНФОРМАЦИИ |

Шифр Гронсфельда

Этот шифр сложной замены, называемый шифром Гронсфельда, представляет собой модификацию шифра Цезаря числовым ключом. Для этого под буквами исходного сообщения записывают цифры числового ключа. Если ключ короче сообщения, то его запись циклически повторяют. Шифртекст получают примерно, как в шифре Цезаря, но отсчитывают по алфавиту не третью букву (как это делается в шифре Цезаря), а выбирают ту букву, которая смещена по алфавиту на соответствующую цифру ключа.

Например, применяя в качестве ключа группу из четырех начальных цифр числа e (основания натуральных логарифмов), а именно 2718, получаем для исходного сообщения ВОСТОЧНЫЙ ЭКСПРЕСС следующий шифртекст:

| Сообщение | В | О | С | Т | О | Ч | Н | Ы | Й | Э | К | С | П | Р | Е | С | С | ||

| Ключ | |||||||||||||||||||

| Шифртекст | Д | Х | Т | Ь | Р | Ю | О | Г | Л | Д | Л | Щ | С | Ч | Ж | Щ | У |

Модификация шифра Гронсфельда с буквенным ключом предполагает смещение на величину, равную номеру буквы ключа в алфавите. При этом улучшается стойкость, за счет увеличения размерности ключевого пространства. В компьютере такая операция соответствует сложению кодов ASCII символов сообщения и ключа по модулю 256.

Не нашли, что искали? Воспользуйтесь поиском: