ТОР 5 статей:

Методические подходы к анализу финансового состояния предприятия

Проблема периодизации русской литературы ХХ века. Краткая характеристика второй половины ХХ века

Характеристика шлифовальных кругов и ее маркировка

Служебные части речи. Предлог. Союз. Частицы

КАТЕГОРИИ:

- Археология

- Архитектура

- Астрономия

- Аудит

- Биология

- Ботаника

- Бухгалтерский учёт

- Войное дело

- Генетика

- География

- Геология

- Дизайн

- Искусство

- История

- Кино

- Кулинария

- Культура

- Литература

- Математика

- Медицина

- Металлургия

- Мифология

- Музыка

- Психология

- Религия

- Спорт

- Строительство

- Техника

- Транспорт

- Туризм

- Усадьба

- Физика

- Фотография

- Химия

- Экология

- Электричество

- Электроника

- Энергетика

Час на шифрування та дешифрування

У даний момент існує величезна кількість методів шифрування. Головним чином ці методи діляться, залежно від структури використовуваних ключів, на симетричні методи й асиметричні методи. Крім того методи шифрування можуть володіти різної криптостійкістю й по різному обробляти вхідні дані - блокові шифри й потокові шифри. Також важливим аспектом є час на шифрування та дешифрування.

Для того, щоб зробити порівняння, зашифруємо, а потім дешифруємо одне й те слово «проверка». У таблиці 5.1 наведені дані про те, скільки часу потрібно для того, щоб виконати шифрування та дешифрування різними криптографічними шифрами:

Таблиця 5.1

Час на шифрування та дешифрування

| Назва шифру | Час на шифрування (у мілісекундах) | Час на дешифрування (у мілісекундах) |

| Шифр «Пас’янс» | ||

| Шифр «Цезаря» | ||

| Шифр «Віженера» | ||

| Шифр «DES» | ||

| Шифр «Магічний квадрат» | ||

| Шифр «Бекона» | ||

| Шифр «Квадрат Полібія» | ||

| Шифр «XOR» |

Отже, з таблиці 5.1 можна зробити висновок, що Шифр "Пасьянс", є найшвидшим методом шифрування, а Шифр "DES"- займає значно більшу кількість час. Якщо порівнювати час на дешифрування, найшвидшим є Шифр "Квадрат Полібія", а самий повільним - Шифр "DES".

5.3 Елементи коду та блок-схеми алгоритмів шифрування

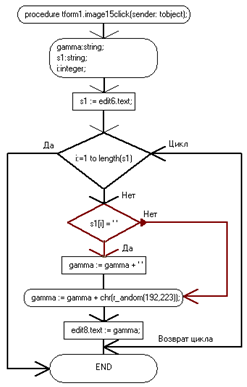

5.3.1 Шифр «Пас’янс»

Для того, щоб зашифрувати або дешифрувати повідомлення потрібно згенерувати гамми. Кількість гамм повинна бути однаковою з кількістю літер

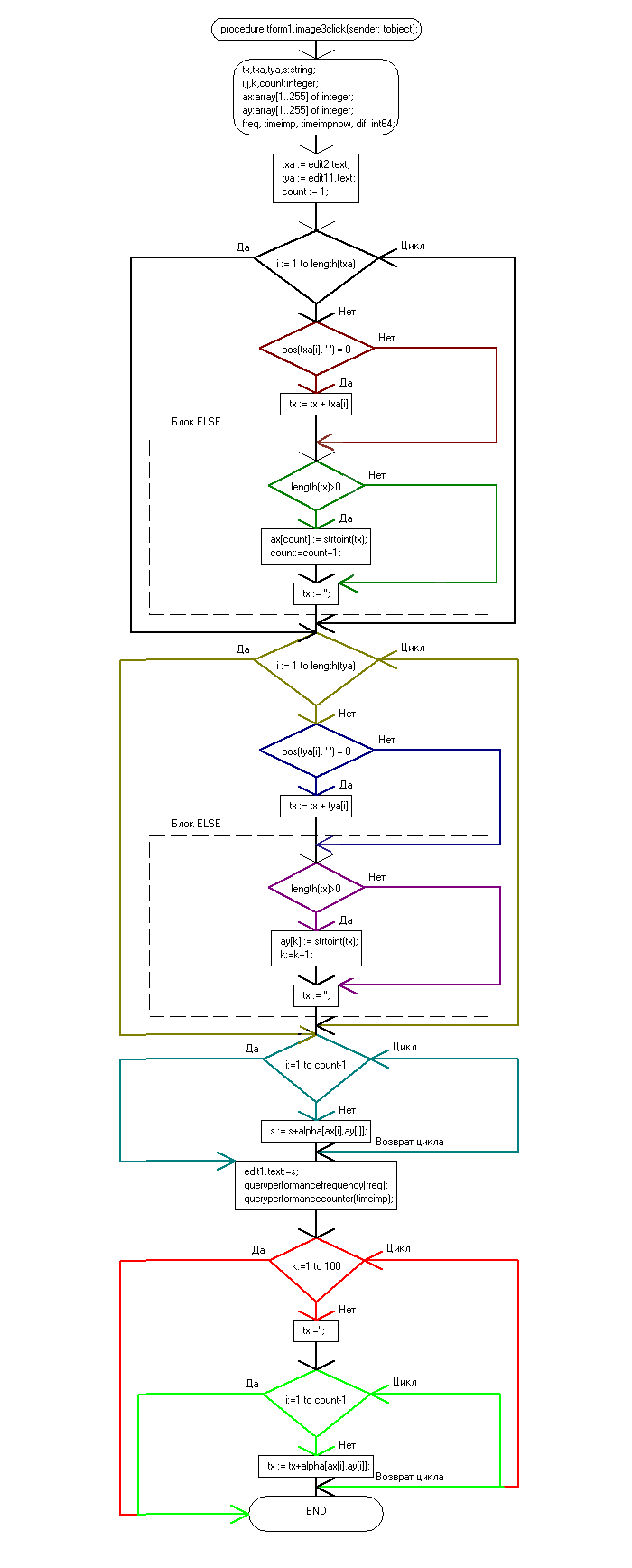

Блок-схема шифрування за допомогою шифру «Пас’янс» зображена на (Рис.5.12):

|

|

Рис.5.12 Шифру «Пас’янс», блок-схема шифрування

Блок-схема дешифрування шифру «Пас’янс» зображена на (Рис.5.13)

Рис.5.13 Шифру «Пас’янс», блок-схема дешифрування

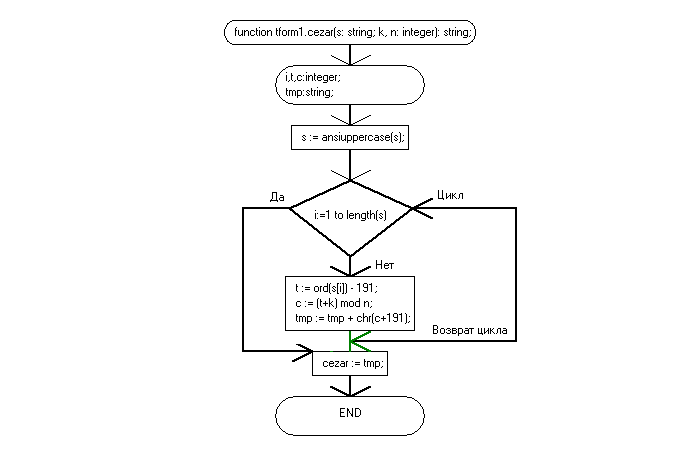

5.3.2 Шифр «Цезаря»

Принцип дії полягає в тому, щоб циклічно зсунути алфавіт, а ключ — це кількість літер, на які робиться зсув.

Блок-схема шифрування зображена на (Рис.5.14)

|

|

Рис.5.14 Шифр «Цезаря», блок-схема шифрування

Блок-схема дешифрування зображена на (Рис.5.15)

|

|

Рис. 5.15 Шифр «Цезаря», блок-схема дешифрування

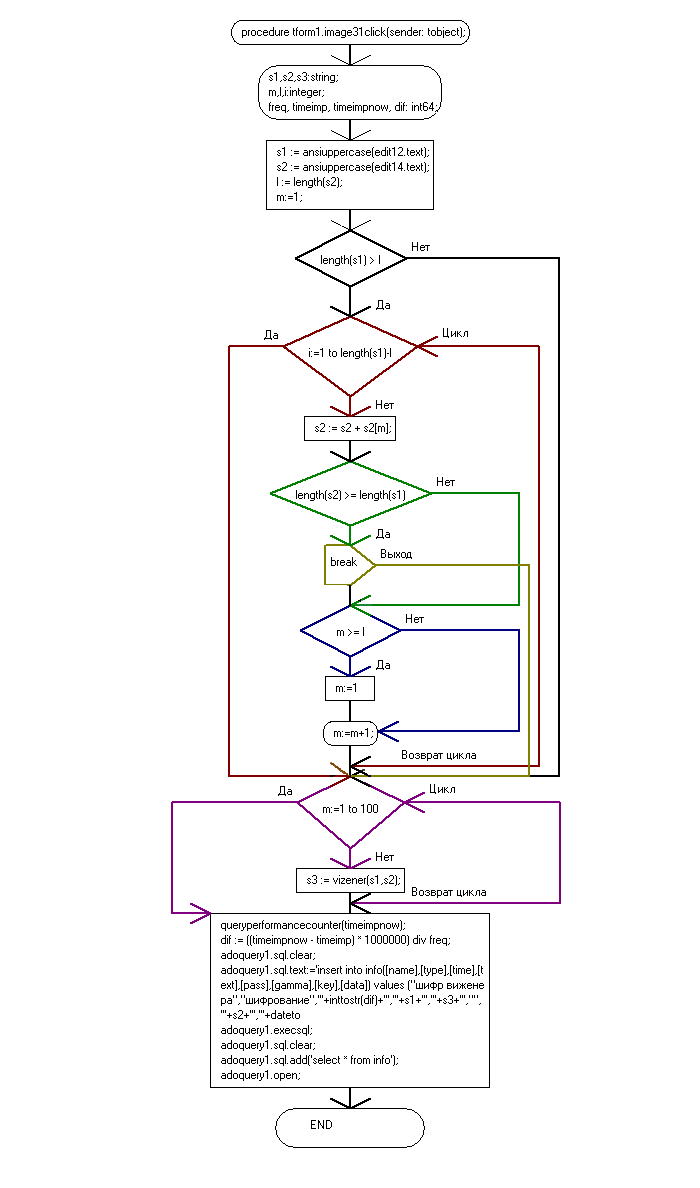

5.3.3 Шифр «Віженера»

Метод поліалфавітного шифрування буквеного тексту з використанням ключового слова. Цей метод є простою формою багатоалфавітної заміни.

Блок-схема дешифрування зображена на (Рис.5.16):

|

|

Рис.5.16 Шифр «Віженера», блок-схема дешифрування

Блок-схема шифрування має наступний вигляд (Рис.5.17):

|

|

Рис.5.17 Шифр «Віженера», блок-схема шифрування

5.3.4 Шифр «DES»

DES (Data Encryptіon Standart) - симетричний алгоритм шифрування, у якому один ключ використається, як для шифрування, так і для дешифрування даних. Алгоритм використає комбінацію нелінійних (S-блоки) і лінійних (перестановки E, ІP, ІP-1) перетворень. Використаний режим електронної кодової книги (ECB - Electronіc Code Book).

Блок-схема шифрування зображена на (Рис.5.18):

|

|

Рис.5.18 Шифр «DES», блок-схема шифрування

Блок-схема дешифрування зображена на (Рис.5.19):

Рис.5.19 Шифр «DES», блок-схема дешифрування

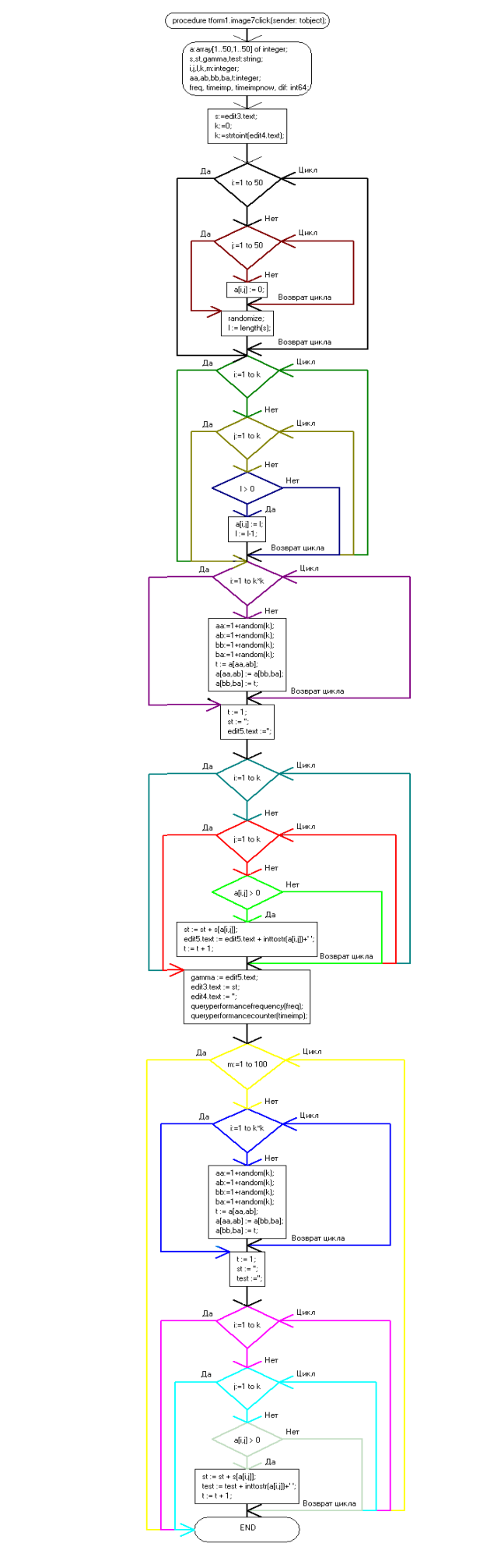

5.3.5 Шифр «Магічний квадрат»

Представляє собою квадратні таблиці з уписаними в їхні клітки послідовними натуральними числами від 1, які дають у сумі по кожному стовпці, кожному рядку й кожній діагоналі те саме число. Для розшифровування текст уписується у квадрат, і відкритий текст читається в послідовності чисел "магічного квадрата". Програма повинна генерувати "магічні квадрати" і по ключах вибирати необхідний.

Рис.5.20 Шифр «Магічний кадрат», блок-схема шифрування

Блок-схема дешифрування зображена на (Рис.5.21)

Рис.5.21 Шифр «Магічний квадрат», блок-схема дешифрування

5.3.6 Шифр «Бекона»

Для кодування використовується такий принцип: кожну букву тексту замінювати на групу з п'яти символів "A" або "B". Використаний метод циклічної послідовності. Кодуватися кожна буква буде ланцюжком з 5 символів починаючи з цієї букви (по або проти годинникової стрілки).

Блок-схема алгоритму шифрування зображена на (Рис.5.22):

Рис.5.22 Шифр «Бекона», блок-схема шифрування

Блок-схема дешифрування зображена на (Рис.5.23):

Рис.5.23 Шифр «Бекона», блок-схема дешифрування

5.3.7 Шифр «Квадрат Полібія»

Квадрат Полібія,також відомий як шахова дошка Полібія — оригінальний код простої заміни. До кожної мови окремо складається таблиця шифрування з однаковою (не обов'язково) кількістю пронумерованих рядків та стовпців, параметри якої залежать від її потужності (кількості букв в абетці). Повідомлення перетвориться в координати по квадрату Полібія, координати записуються вертикально.

Блок-схема алгоритму шифрування (Рис.5.24)

Рис.5.24 Шифр «Квадрат Полібія», блок-схема шифрування

Блок-схема дешифрування зображена на (Рис.5.25):

Рис.5.25 Шифр «Квадрат Полібія», блок-схема шифрування та дешифрування

5.3.8 Шифр «XOR»

Як відомо з булевої алгебри, операція логічного додавання "+" по модулі 2 (АБО - XOR, eXclusіve OR) має наступну семантику(Рис.5.22):

Рис.5.22 Операція логічного додавання по модулю 2

Тобто, операція z = x + y по суті поразрядна (побітова - результат не залежить від сусідніх бітів). Якщо тільки один з відповідних бітів дорівнює 1, то результат 1. А якщо обоє 0, або обоє 1, то результат 0.

Блок-схема алгоритму шифрування зображена на (Рис.5.26):

Рис.5.26 Шифр «XOR», блок-схема шифрування

Блок-схема дешифрування зображена на (Рис.5.27)

Рис.5.27 Шифр «XOR», блок-схема дешифрування

5.4 Логіко-функціональна схема

Логіко-функціональна схема програми зображена на (Рис.5.28)

Рис.5.28 Логіко-функціональна схема

ВИСНОВКИ

Проблема захисту інформації шляхом її перетворення, що виключає її прочитання сторонньою особою хвилювала людський розум з давніх часів. Історія криптографії - ровесниця історії людської мови. Більш того, спочатку писемність сама по собі була криптографічного системою, тому що в древніх суспільствах нею володіли лише обрані. Священні книги Стародавнього Єгипту, Стародавньої Індії тому приклади.

Найперші форми тайнопису вимагали не більше ніж аналог олівця та паперу, оскільки в ті часи більшість людей не могли читати. Поширення писемності, або писемності серед ворогів, викликало потребу саме в криптографії. Основними типами класичних шифрів є перестановочні шифри, які змінюють порядок літер в повідомленні, та підстановочні шифри, які систематично замінюють літери або групи літер іншими літерами або групами літер. Прості варіанти обох типів пропонували слабкий захист від досвідчених супротивників.

Метод шифрування/дешифровки називають шифром (cipher). Деякі алгоритми шифрування засновані на тому, що сам метод шифрування (алгоритм) є секретним. Сьогодні такі методи представляють лише історичний інтерес і не мають практичного значення. Всі теперішні алгоритми використовують ключ для управління шифровкою і дешифровкою; повідомлення можуть бути успішно дешифровані тільки коли відомий ключ. Ключ, що викоритсовується для дешифрування може не співпадати з ключем, що використовується для шифрування, але в більшості алгоритмів ключи співпадають. Алгоритми з використанням ключа діляться на два класи: симетричні (або алгоритми секретним ключем) і асиметричні (або алгоритми з відкритим ключем). Різниця в тому, що симетричні алгоритми використовують один і той же ключ для шифрування і для дешифрування (або ключ для дешифровки просто визначається по ключу шифровки).

Симетричні алгоритми поділяють на потокові шифри і блочні шифри. Потокові дозволяють шифрувати інформацію побітово, в той час як блокові працюють з деяким набором бітів даних (звичайний розмір блоку нараховує 64 біти) і шифрують цей набір як єдине ціле. В більшості задач криптографія проводиться програмним забезпеченням. Також вона має багато доступних криптографічних пакетів. Симетричні алгоритми працюють швидше, чим асиметричні. На практиці два типи алгоритмів часто використовуються разом: алгоритм з відкритим ключем використовують для того, щоб передати випадковим чином сгенерований секретний ключ, котрий потім використовується для дешифровки повідомлення.

Сьооднішні алгоритми шифровки/дешифровки досить важкі і їх неможливо проводити вручну. Справжні криптографічні алгоритми розроблені для використання компютерами або спеціальними апаратними пристроями.

СПИСОК ЛІТЕРАТУРИ

1. Бабаш А.В., ШанкінГ. П. Історія криптографії. Частина I - М.: Геліос АРВ, 2002.

2. Баричев С. В. Криптография без секретов. –М.: Наука, 1998.

3. Вербицкий О.В.Вступление к криптологии.- Львов.: Издательствонауково-техничной литературы.-1998.4. Гатчин Ю.А., Коробейников А.Г. Основы криптографических алгоритмов. Учебное пособие. - СПб.: СПбГИТМО(ТУ), 2002.

5. Герасименко В. А. Захист інформації в автоматизованих системах обробки даних., Кн. 1, 2. М.: Вища школа, 1994.

6. Герасименко В.А., Скворцов А.А., Харитонов И.Е. Новыенаправления применения криптографических методов защиты информации.- М.: Радио и связь.-1989.7. Конхейм А. Г. Основи криптографії. М.: Радіо і зв'язок, 1987.

8. Коркішко Т., Мельник А. Алгоритми та процесори симетричного блокового шифрування. – Львів, БаК, 2003.

9. Коробейников А. Г. Математические основы криптографии. Учебное пособие. СПб: СПб ГИТМО (ТУ), 2002.

10. Молдовян А. А., Молдовян Н. А., Рад Б. Я. Криптографія. СПб.: "Лань", 2000.

11. Нечаєв В. І. Елементи криптографії (Основи теорії захисту інформації). М.: Вища школа, 1999.

12. Панасенко С.П. Алгоритмы шифрования. Специальный справочник BHV-Санкт-Петербург, 2009.

13. Петрова А. А. Компьютерная безопасность. Криптографические методы защиты. ДМК Москва, 2000.

14. Романець Ю. В., Тимофєєв П. А., Шаньгина В. Ф. Захист інформації в комп'ютерних системах і мережах. М.: Радіо і зв'язок, 1999.

15. Ростовцев А. Г., Михайлова Н. В. Методы криптоанализаклассических шифров. –М.: Наука, 1995.16. Рябко Б.Я., Фіона А.Н. Основи сучасної криптографії для фахівців в інформаційних технологіях. М.: Науковий світ, 2004.

17. Тарасюк М.В. Защищенные информационные технологии. Проектирование и применение -- М.: СОЛОН-Пресс, 2004.

18. Ухлінов А. М. Управління безпекою інформації в автоматизованих системах. М.: МІФІ, 1996.

19. Фомичев В.М. «Дискретная математика и криптология», М.: Диалог-МИФИ, 2003.

20. Чмора А.Л. Современная прикладная криптография. 2-е изд., стер. – М.: Гелиос АРВ, 2004.

21. Шнайер Б. «Прикладная криптография», М.: Издательство Триумф, 2003.

22. Ященко В. В. Введення в криптографию. СПб.: Питер, 2001.

23. http://crypto.hut2.ru/Polybian.html

24. http://crypto.hut2.ru/MagicSquare.html

25. http://kriptografea.narod.ru/XOR.html

26. http://shifr-online.ru/shifr-vigenera.htm

27. http://ru.wikipedia.org/wiki/DES

28. http://ru.wikipedia.org/wiki/%D0%9F%D0%B0%D1%81%D1%8C%D1%8F%D0%BD%D1%81_%28%D1%88%D0%B8%D1%84%D1%80%29

29. http://ru.wikipedia.org/wiki/%D8%E8%F4%F0_%D6%E5%E7%E0%F0%FF

30. http://ru.wikipedia.org/wiki/%D8%E8%F4%F0_%C1%FD%EA%EE%ED%E0

Не нашли, что искали? Воспользуйтесь поиском: