ТОР 5 статей:

Методические подходы к анализу финансового состояния предприятия

Проблема периодизации русской литературы ХХ века. Краткая характеристика второй половины ХХ века

Характеристика шлифовальных кругов и ее маркировка

Служебные части речи. Предлог. Союз. Частицы

КАТЕГОРИИ:

- Археология

- Архитектура

- Астрономия

- Аудит

- Биология

- Ботаника

- Бухгалтерский учёт

- Войное дело

- Генетика

- География

- Геология

- Дизайн

- Искусство

- История

- Кино

- Кулинария

- Культура

- Литература

- Математика

- Медицина

- Металлургия

- Мифология

- Музыка

- Психология

- Религия

- Спорт

- Строительство

- Техника

- Транспорт

- Туризм

- Усадьба

- Физика

- Фотография

- Химия

- Экология

- Электричество

- Электроника

- Энергетика

Принципы функционирования виртуальных частных сетей

Виртуальная частная сеть представляет собой "частный туннель", проложенный с использованием общедоступной инфраструктуры. Для эмуляции частной сетевой связи в сети VPN происходит инкапсуляция данных вместе с заголовком, который включает сведения относительно маршрутизации. Подобный подход позволяет передавать данные по общедоступной сети (обычно. Internet) от источника до места назначения. Для эмуляции канала частной связи сеть VPN шифрует инкапсулируемые данные, которые пересылаются с учетом всех требований по обеспечению конфиденциальности, аутентификации и гарантированной целостности. Если пакеты перехватываются в процессе передачи по общедоступной сети, их данные не могут быть считаны без применения ключей шифрования. Подключение, при установке которого осуществляется инкапсуляция и шифрование данных, именуется подключением VPN (или туннельным подключением).

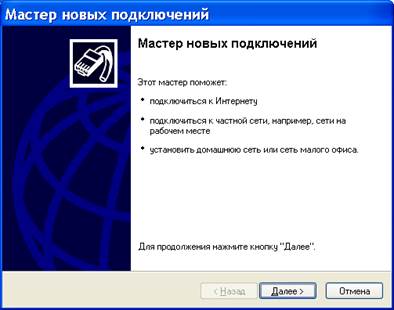

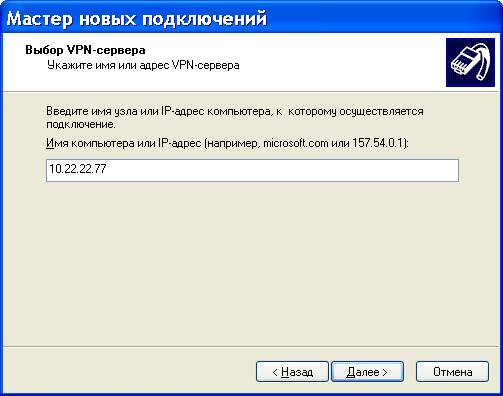

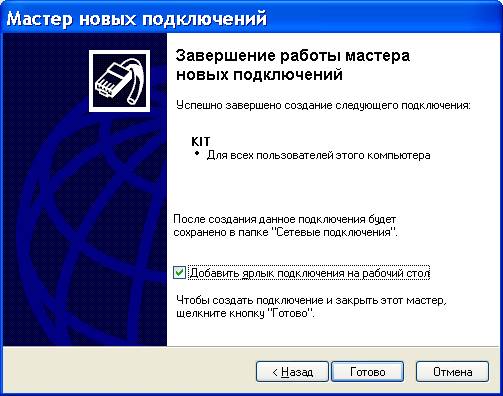

С помощью "Мастера новых подключений" выполним настройку соединения. На рисунках 9.1 – 9.7 показана настройка VPN-соединения.

Рисунок 9.1 – Мастер новых подключений

Рисунок 9.2 – Выбор вида соединения

Рисунок 9.3 – Выбор подключения к частной сети

Рисунок 9.4 – Указание названия соединения

Рисунок 9.5 – Указание адреса сервера

Рисунок 9.6 – Подтверждение создания соединения

Рисунок 9.7 – Выполнение подключения с указанием имени пользователя

и его пароля

Задание на работу

1 Загрузить операционную систему Microsoft Windows 2000 professional.

2 Проверить настройку сети.

3 Из меню "Настройка" - "Сеть и удаленный доступ к сети" выбрать пункт "Создание нового подключения".

4 Выполнить настройку соединения для виртуальной частной сети. Данные о подключении получить у преподавателя.

5 Выполнить подключение к серверу. Произвести обмен информацией.

6 Ознакомиться с мониторингом соединения.

7 Рассмотреть особенность соединения "точка-точка" и случаи его использования.

8 Оформить отчет и подготовиться к защите работы.

Не нашли, что искали? Воспользуйтесь поиском: