ТОР 5 статей:

Методические подходы к анализу финансового состояния предприятия

Проблема периодизации русской литературы ХХ века. Краткая характеристика второй половины ХХ века

Характеристика шлифовальных кругов и ее маркировка

Служебные части речи. Предлог. Союз. Частицы

КАТЕГОРИИ:

- Археология

- Архитектура

- Астрономия

- Аудит

- Биология

- Ботаника

- Бухгалтерский учёт

- Войное дело

- Генетика

- География

- Геология

- Дизайн

- Искусство

- История

- Кино

- Кулинария

- Культура

- Литература

- Математика

- Медицина

- Металлургия

- Мифология

- Музыка

- Психология

- Религия

- Спорт

- Строительство

- Техника

- Транспорт

- Туризм

- Усадьба

- Физика

- Фотография

- Химия

- Экология

- Электричество

- Электроника

- Энергетика

ЛАБОРАТОРНАЯ РАБОТА №13

«Механизмы безопасности беспроводных локальных вычислительных сетей»

Цель работы: овладеть практическими навыками создания защищенной беспроводной локальной вычислительной сети

Краткие теоретические и учебно-методические материалы по теме практической работы:

Wired Equivalent Privacy (WEP) — алгоритм для обеспечения безопасности сетей Wi-Fi. Используется для обеспечения конфиденциальности и защиты передаваемых данных авторизированных пользователей беспроводной сети от прослушивания. Существует две разновидности WEP: WEP-40 и WEP-104, различающиеся только длиной ключа. В настоящее время данная технология является устаревшей, так как её взлом может быть осуществлен всего за несколько минут. Тем не менее, она продолжает широко использоваться. Для безопасности в сетях Wi-Fi рекомендуется использовать WPA. WEP часто неправильно называют Wireless Encryption Protocol.

WPA и WPA2 (Wi-Fi Protected Access) — представляет собой обновлённую программу сертификации устройств беспроводной связи. Технология WPA пришла на замену технологии защиты беспроводной Wi-Fi сети WEP. Плюсами WPA являются усиленная безопасность данных и ужесточённый контроль доступа к беспроводным сетям. Немаловажной характеристикой является совместимость между множеством беспроводных устройств как на аппаратном уровне, так и на программном. На данный момент WPA и WPA2 разрабатываются и продвигаются организацией Wi-Fi Alliance.

Advanced Encryption Standard (AES), также известный как — симметричный алгоритм блочного шифрования, принятый в качестве стандарта шифрования правительством США по результатам конкурса AES. Этот алгоритм хорошо проанализирован и сейчас широко используется, как это было с его предшественником DES. Национальный институт стандартов и технологий США (англ. National Institute of Standards and Technology, NIST) опубликовал спецификацию AES 26 ноября 2001 года после пятилетнего периода, в ходе которого были созданы и оценены 15 кандидатур. 26 мая 2002 года AES был объявлен стандартом шифрования. По состоянию на 2009 год AES является одним из самых распространённых алгоритмов симметричного шифрования. Поддержка AES (и только его) введена фирмой Intel в семейство процессоров x86 начиная с Intel Core i7-980X Extreme Edition, а затем на процессорах Sandy Bridge.

Задания для практического занятия:

Соберите топологию сети, представленную на рисунке 1.

Рисунок 1. Сеть «Ad–Hoc».

Настройте сеть в режиме Ad-Hoc, используя два ноутбука, на основе WEP– шифрования.

Используя утилиту «Speed Test» сравните полезную пропускную способность канала до и после использования WEP шифрования.

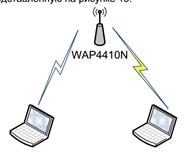

Соберите топологию, представленную на рисунке 2.

Рисунок 2. Режим «точка доступа».

Настройте защищенную беспроводную сеть (режим инфраструктуры) с использованием

WEP шифрования. Используя утилиту «Speed Test» сравните полезную пропускную способность канала до и после использования WEP шифрования.

Используя утилиту «Wireshark» осуществите перехват пакетов. Изучите содержимое

перехваченных пакетов до и после применения шифрования. Расскажите о результатах

преподавателю. Используя сеть, представленную на рисунке 2, настройте защищенную сеть (режим инфраструктуры) с использованием аутентификации WPA и алгоритмом шифрования TKIP. Используя утилиту «Speed Test», сравните полезную пропускную способность канала до и после использования WPA. Используя утилиту «Wireshark» осуществите перехват пакетов. Изучите содержимое

перехваченных пакетов до и после применения WPA. Сравните с результатами,

полученными с использованием WEP шифрования. Расскажите о результатах

преподавателю.

Используя сеть, представленную на рисунке 2, настройте защищенную сеть (режим

инфраструктуры) с использованием аутентификации WPA2/PSK и системой шифрования

TKIP. Используя утилиту «Speed Test», сравните полезную пропускную способность канала до и после использования WPA2/PSK.

Используя сеть, представленную на рисунке 2, настройте защищенную сеть (режим

инфраструктуры) с использованием аутентификации WPA2/PSK и системой шифрования

AES.

Используя утилиту «Speed Test», сравните полезную пропускную способность канала с

использованием системы шифрования TKIP с системой шифрования AES.

Постройте сеть, топология которой представлена на рисунке 3.

Настройте защищенную сеть (режим инфраструктуры) с использованием

аутентификации WPA2/EAP и системой шифрования TKIP.

Используя утилиту freeradius, настройте RADIUS-сервер таким образом, чтобы только

абоненты, занесенные в базу данных пользователей смогли пройти процедуру

аутентификации.

Чем хорош этот метод и в чем его недостатки?

Рисунок 3. Использование RADIUS-сервера.

Постройте сеть согласно рисунку 3.

Отключите в настройках точки доступа широковещание SSID.

На клиентских машинах настройте встроенные беспроводные адаптеры средствами ОС

Windows. В параметрах настройки укажите в поле SSID имя сети, указанное в

настройках точки доступа. Проверьте работоспособность вашей сети.

Как ведет себя точка доступа при отключении SSID? Для чего нужна эта функция?

Соберите топологию, представленную на рисунке 15.

К точке доступа 1 разрешить подключение ноутбуков А и В с помощью разрешенных

списков MAC-адресов. К точке доступа 2 запретить подключение с ноутбука А с помощью запрещенных списков MAC-адресов. Проверьте правильность выполненных настроек.

Рисунок 4. Использование фильтрации по МАС-адресам.

12

Контрольные вопросы:

Не нашли, что искали? Воспользуйтесь поиском: